Die Attacken auf MSPs sind meist sehr zielgerichtet und technisch ausgefeilt. Denn Managed Service Provider haben in den entsprechenden kriminellen Kreisen einen prominenten Stellenwert erlangt. Durch eine hohe Dichte an sensiblen Daten verschiedener Kunden sind sie in Bezug auf das Schadenspotenzial durchaus mit kritischen Infrastrukturen zu vergleichen. Für Systemhäuser und andere Anbieter von MSP-Leistungen heißt das, dass sie sich auf immer mehr Infrastruktur-Attacken einrichten müssen. Prominente Beispiele für solche Angriffe sind GrandCrab und Sodinokibi, aber auch verschiedenartige Phishing-Angriffe.

Mit GrandCrab schaffte es 2018 erstmals eine als Desktop-Trojaner konzipierte Ransomware, durch entsprechende Modifikation auch eine ernstzunehmende Bedrohung für MSPs zu werden. Nachdem sich die Programmierer von GrandCrab aus diesem kriminellen Projekt zurückzogen, schien es erst einmal ruhiger geworden zu sein. Doch dann wurde im Sommer 2019 der Trojaner Sodinokibi aktiv. Er nutzte die gleiche Sicherheitslücke wie zuvor GrandCrab und ist seitdem eine hohe Gefahr für Managed Service Provider. Die Ransomware nutzt eine Sicherheitslücke des Oracle WebLogic Servers. Wenn beispielsweise Java-Anwendungen von Systemhäusern im Zuge ihrer MSP-Aktivitäten verfügbar gemacht werden, können diese Schnittstellen Lücken für bestimmte Angriffsvektoren aufweisen.

61 Prozent der im Rahmen einer Umfrage des IT-Security-Unternehmens ESET befragten MSPs bezeichneten Lösegeldforderungen als eine der bislang größten Sicherheitsherausforderungen - und das aus gutem Grund. So hat die Ransomware Sodinokibi das Schutzschild der MSPs bei mindestens drei verschiedenen Gelegenheiten durchbrochen und Malware an ahnungslose Kunden verbreiten können.

Angriffsbeispiele

Im ersten Fall missbrauchten Hacker das Remote Desktop Protocol (RDP), um Zugang zu den Tools der MSP Fernüberwachung und -verwaltung („Remote Monitoring Management“, RMM) zu erhalten. Von diesem Standpunkt aus waren die Angreifer in der Lage, Client-Endpunktschutzlösungen zu deinstallieren und die Lösegeldforderung von Sodinokibi zu verbreiten. Im zweiten Fall geriet eine bei Zahnarztpraxen verbreitete Datensicherungslösung ins Visier. Trotz der Datensicherung der Zahnarztpraxen in Cloud-, Offline- und In-Office-Standorten gelang es Sodinokibi, die Daten der angeschlossenen Client-Systeme zu verschlüsseln, so dass die Kunden keinen Zugriff auf ihre Backups hatten. Schließlich kompromittierte Sodinokibi ein weiteres RMM-Tool und verschlüsselte Kundendaten in verschiedenen Netzwerken. Die Masche der Kriminellen war in jedem Fall die gleiche. Die Ransomware infizierte die Clients, indem sie die Dashboards zur Fernverwaltung ihrer MSPs gekapert hat.

Doch Sodinokibi nutzt zusätzlich auch klassische Phishing-Wege, wie beispielsweise über E-Mails. Dabei werden in bestimmten Varianten der Malware Mitarbeiter aufgefordert, Links in Serviceprotokollen anzuklicken. Auf diese Weise wird die Ransomware dann in Client-Systeme eingeschleust und kann sich über die MSP-Anbindung im Data Center einnisten. Ziel ist die Durchführung einer sogenannten Remote Code Execution, um die befallenen Systeme zu verschlüsseln. Mit großem Erfolg, wie eine Umfrage des IT-Security-Unternehmens ESET zeigt. Demnach zählen Spam, Phishing-Mails und Lösegeldforderungen zu den größten Herausforderungen für die IT-Sicherheit der MSPs.

Weiter entwickelte Varianten der Ransomware sind in extern gehosteten Exploit-Kits integriert, die die Webanwendungen der Seitenbesucher wie das JRE, MS Silverlight, JavaScript oder den Adobe Flash Player gezielt nach Schwachstellen durchsuchen. Jede entdeckte Lücke wird zum Einschleusen der Ransomware missbraucht. Für MSPs ein riesiges Problem: Sie müssen immer den genauen Überblick über alle beim Kunden eingesetzten Anwendungen und deren Versionierung behalten, damit sie solche Lücken frühzeitig erkennen zu können.

Risiko Remote-Zugang: Brute-Force-Attacken auf RDP nehmen zu

Das „Problemkind“ RDP hat sich seit dem Ausbruch von COVID-19 weiter verschärft. Viele Unternehmen schickten ihre Mitarbeiter ins Homeoffice und richteten RDP-Verbindungen ein. Dies rief zwangläufig vor allem Ransomware-Gruppen auf den Plan. Diese versuchen daraus einen Vorteil zu schlagen und ihre illegalen Einnahmen zu steigern. ESET-Telemetriedaten bestätigen einen Anstieg an Brute-Force-Angriffen auf RDP-Clients.

MSP kennen das Dilemma aus ihrem Alltag: Trotz der zunehmenden Bedeutung von RDP (und anderer Remote-Access-Dienste) vernachlässigen ihre Kunden häufig deren Einstellungen und Schutz. Wo Mitarbeiter leicht zu erratende Kennwörter verwenden (können) und es keine zusätzlichen Authentifizierungs- oder Schutzschichten gibt, sind Cyberkriminelle kaum vom Eindringen in die Unternehmenssysteme abzuhalten.

Das ist wahrscheinlich auch der Grund, warum RDP in den letzten Jahren zu einem so beliebten Angriffsvektor geworden ist, insbesondere unter Ransomware-Banden. Diese setzen typischerweise Brute-Force-Attacken ein, um in schlecht gesicherte Netzwerke einzudringen. Dann verschaffen sie sich Administratorrechte, deaktivieren oder deinstallieren Sicherheitslösungen und führen dann Ransomware aus, um wichtige Unternehmensdaten zu verschlüsseln.

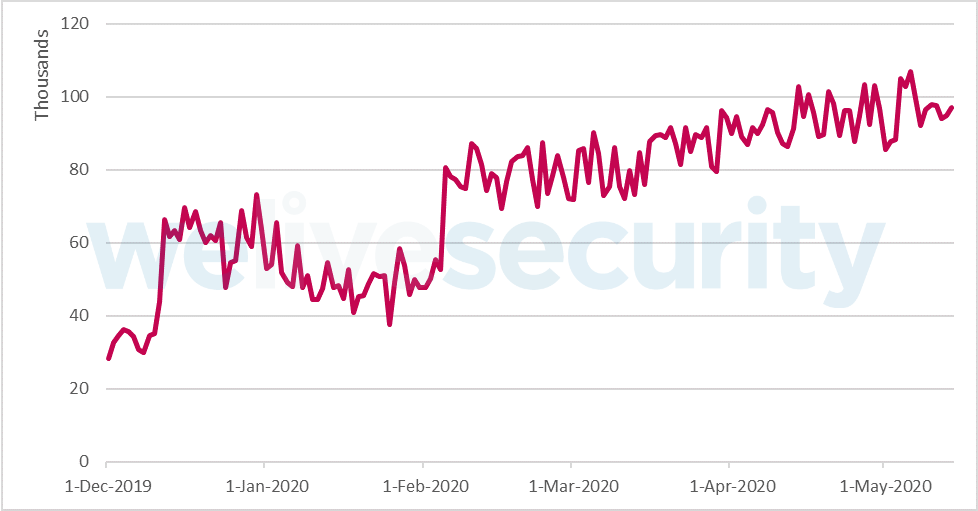

Die wachsende Anzahl von Clients, die einen RDP-Angriffsversuch gemeldet haben, ist aus den von ESET gesammelten Telemetriedaten ersichtlich:

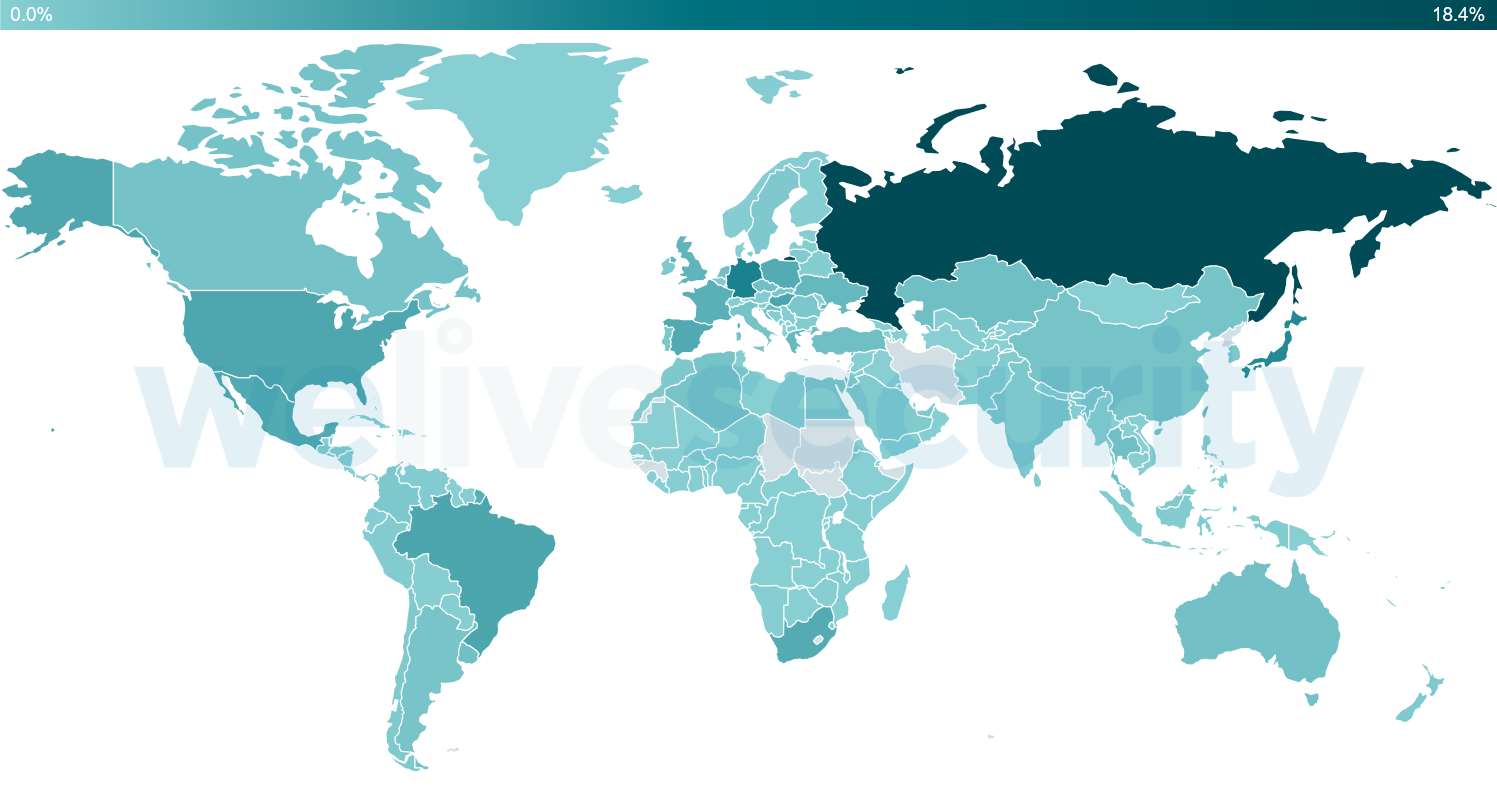

Natürlich machen die Brute-Force-Attacken auch vor Managed Service Providern selbst nicht halt. Deutschland zählt zu den Top 5 Ländern mit den meisten beobachteten Angriffen (neben Russland, Japan, Brasilien und Ungarn):

Umfassender Schutz beim Service Provider und On-Site beim Kunden

Generell muss deshalb stets das komplette Ökosystem vom Provider und seinen Kunden umfassend geschützt werden. Es gilt, die aktiven Anwendungen exakt zu analysieren, damit entsprechende Maßnahmen eingeleitet werden können. Sicherheitslücken in der eingesetzten Software lassen sich in einem bestimmten Umfang schon durch ein restriktives Patch-Management schließen. Das Beispiel des Oracle WebLogic Servers zeigt, dass es aktuell Möglichkeiten gibt, die bestehende Lücke per Patch zu schließen. Wenn Update-Möglichkeiten nicht genutzt werden, wird Cyberkriminellen ihre Arbeit in geradezu fahrlässiger Weise erleichtert.

Sicherheitslevel erhöhen

Laut ESET-Sicherheitsforschern gibt es einige Möglichkeiten, um trotz der komplexen Struktur von MSP-Lösungen das Sicherheitslevel signifikant zu erhöhen. Neben einem umfangreichen Patch-Management zählen dazu das Anwendungs-Whitelisting, die Einschränkung von Administratorrechten, die Multi-Faktor-Authentifizierung sowie tägliche Backups und Anpassung der Microsoft Office-Makroeinstellungen. Prävention ist also ein wichtiges Kriterium für die Absicherung.

Remote-Zugänge richtig konfigurieren

Abgerundet werden die Sicherheitsmaßnahmen durch eine Absicherung des Remote Desktop Protokolls (RDP). Dazu werden auf allen Computern, die keinen RDP-Zugang benötigen, die entsprechenden Ports deaktiviert. Auf den anderen findet eine aktive Überwachung mit einer entsprechenden Sicherheitslösung statt.

Grundsätzlich empfehlen die ESET-Sicherheitsexperten:

- Deaktivieren Sie den direkten RDP-Zugriff über das Internet. Wenn dies nicht möglich ist, minimieren Sie die Anzahl der Benutzer, die über das Internet eine direkte Verbindung zu den Servern des Unternehmens herstellen dürfen.

- Erlauben Sie nur sichere und komplexe Passwörter für alle Konten, die RDP nutzen.

- Nutzen Sie einen zusätzlichen Authentifizierungsschutz mittels Multi-Faktor- oder Zwei-Faktor-Authentifizierung (MFA/2FA).

- Nutzen Sie ein VPN-Gateway (Virtual Private Network), für alle RDP-Verbindungen von außerhalb Ihres lokalen Netzwerks.

- Verbieten Sie an der Firewall externe Verbindungen zu lokalen Computern über Port 3389 (TCP/UDP) oder über einen anderen RDP-Port.

- Schützen Sie Ihre Endpoint-Sicherheitslösung vor Manipulationen oder Deinstallationen durch einen Kennwortschutz der Einstellungen.

- Isolieren Sie alle unsicheren oder veralteten Computer, auf die per RDP über das Internet zugegriffen werden muss und ersetzen Sie sie so bald wie möglich.

- Eine ausführliche Beschreibung zum korrekten Einrichten Ihrer RDP-Verbindung finden Sie in diesem Artikel von ESET Sicherheitsforscher Aryeh Goretsky.

- Die meisten dieser Best Practices gelten auch für Dienste wie FTP, SMB, SSH, SQL, TeamViewer und VNC.

MSP und auch Unternehmen sollten die Risiken einer verstärkten Nutzung von Remote-Zugängen über RDP oder ähnliche Dienste minimieren. Und zwar mit starken Kennwörtern und der Kombination mit weiteren Schutzschichten, einschließlich der Multi-Faktor-Authentifizierung und Sicherheitslösungen, die vor Brute-Force-Angriffen auf Basis von RDP und ähnlichen Protokolle schützen.

Faktor Mensch berücksichtigen

Neben allen technischen Raffinessen, deren Cyberkriminelle sich bedienen, ist häufig der Faktor Mensch am Arbeitsplatz eine nicht zu unterschätzende Schwachstelle. Durch die Definition von Profilen kann häufig schon verhindert werden, dass durch unbedachtes Klicken auf einen Link in einer Mail eine Malware-Seite geöffnet wird. Regeln in der Firewall können das für bestimmte Nutzerprofile unterbinden.

Unabhängig von den eingesetzten Technologien ist es jedoch immer erforderlich, dass alle Beteiligten beim MSP und in den Kunden-Unternehmen ein Bewusstsein für Gefahren entwickeln und sich an Sicherheits-Policies halten. Eine gute Security-Lösung arbeitet am sichersten in Kombination mit Regeln, die den fahrlässigen Umgang mit Daten schon im Ansatz unterbinden. Hier können MSPs ihre Kunden unterstützen und wertvolle Beratungsarbeit leisten.