Anwendungssoftware und Betriebssysteme existieren nicht ewig. Irgendwann kommt der Tag ihres End-of-Life (EOL). Spätestens ab diesem Zeitpunkt wird die Nutzung riskanter, wenn nicht sogar gefährlich. In diesem Artikel geht es darum, was EOL bedeutet und warum dies ein großes Thema für die IT-Sicherheit ist.

„This is the end, my only friend, the end”

End-of-Life beschreibt das Ende des Lebenszyklus‘ eines Softwareprodukts. Die Gründe dafür können vielfältig sein. In den 1980er bis 2000er Jahren gab es viele Software Projekte, die von 8- auf 16-bit und später auf 32- und 64-bit „umgerüstet“ werden sollten. Schlecht oder nicht dokumentierter Code und andere Gründe, wie das grundlegende Design der Anwendung führten oft dazu, dass ganze Anwendungen – vor allem beim Sprung auf 32-bit Umgebungen – komplett neu entwickelt werden mussten. Ich spreche hier aus Erfahrung, denn ich habe als Entwickler selbst solche Projekte begleitet.

Software Entwickler wachsen leider nicht auf Bäumen, sodass diese „Ressource“ begrenzt ist und sinnvoll eingesetzt werden will. Es ergibt schlicht wirtschaftlich irgendwann keinen Sinn mehr, Entwickler alte, nicht dokumentierte Software pflegen zu lassen.

In der heutigen Zeit spielen diese Faktoren immer noch eine entscheidende Rolle. Natürlich sind darüber hinaus auch noch viele andere Punkte relevant. Schauen wir uns also die verschiedenen Bereiche an, in denen EOL eine Rolle spielen kann.

„Windows 7 wird auch in 50 oder 100 Jahren noch bestehen.”

Nichts ist für die Ewigkeit, weder Bauwerke, Software oder Systeme. Heutige Betriebssysteme sind um einiges komplexer als noch in der oben erwähnten Zeit. Anwenderinnen und Anwender erwarten zu Recht, dass ein modernes Betriebssystem intuitives und sicheres Arbeiten, Spielen, Online-Banking und mehr ermöglicht. Gerade der Sicherheitsaspekt zwingt Entwickler immer wieder dazu, Schnittstellen zu verändern, die Art und Weise, wie Drittanbieter auf bestimmte Bereiche des Systems zugreifen können, oder wie etwa der Arbeitsspeicher verwendet und vor Missbrauch geschützt werden kann.

Dabei ist der Grad an Komplexität extrem hoch und manche Änderungen lassen sich nicht „einfach so“ einpflegen, sondern verlangen auch ein Redesign des gesamten Systems oder zumindest großer Teile dessen. Dazu mischen wir noch die Anforderungen der digitalen Gesellschaft, Synchronisationen mit Cloud-Diensten und schnell potenziert sich die Komplexität.

In der Vergangenheit war es bei Microsoft Windows Versionen leicht, die neue Version „zu erkennen“. Erst neue Versionsnummern bis 3.11, dann Jahreszahlen (95, 98, 2000), gefolgt von Kunstbegriffen (Me, XP, Vista), um wieder zu Versionsnummern zurückzukehren (7, 8, 8.1, 10). Mit Windows 10 allerdings gab es eine Neuerung, die meiner Meinung nach nicht dazu beiträgt, die Übersicht zu behalten. In der Regel alle 6 Monate erscheint eine neue Version von Windows 10, doch im Namen des Systems findet sich keine Änderung. Die zuletzt im Herbst 2020 veröffentlichte Version von Windows 10 ist bereits die elfte (müsste also dann eigentlich Windows 21 heißen 😉). Auch hier ist der Support für ältere Windows 10 Versionen bereits abgelaufen (Mehr dazu am Ende des Artikels).

Manche Nutzerinnen und Nutzer sind zudem skeptisch, was das Datensendeverhalten von Windows 10 betrifft und sorgen sich um den Datenschutz oder sorgen sich vor dem technischen Aufwand, das aktuell genutzte Windows 7 oder 8/8.1 zu aktualisieren.

Laut Erhebungen des Statistischen Bundesamts, Statcounter und ESET setzt zwar die überwiegende Masse bereits Windows 10 ein, aber eine erschreckend hohe Anzahl von circa 5,2 Millionen Nutzerinnen und Nutzern in Deutschland verwenden Betriebssystemversionen, für die seitens Microsoft auch bei neu gefundenen Sicherheitslücken keine Updates mehr zur Verfügung gestellt werden. Mit allein 4 Millionen Anwender*innen in Deutschland ist Windows 7 noch lange nicht am Ende – weltweit setzen noch 20% das System aus der vorletzten Dekade ein. Dies muss aus Sicherheitssicht als grob fahrlässig bezeichnet werden! Diese Gefahr hat sogar das FBI dazu veranlasst, vor dem weiteren Einsatz von Windows 7 zu warnen.

Anfang 2021 gibt es noch eine beträchtliche Anzahl veralteter Betriebssysteme die aktiv genutzt werden.

“Flash – (ex) savior of the universe!”

Adobe Flash – Zur Jahrtausendwende war dies die einzige Möglichkeit, Bewegung ins Netz zu bringen. HTML war zu der Zeit noch statisch, Bewegungen und Interaktivität nicht vorgesehen. Flash, das auf der an Java angelehnten Scriptsprache Action Script aufsetzt, bot Webseitenerstellern zudem die Möglichkeit, über einen WYSIWYG Editor, auch ohne große Programmierkenntnisse, ansehnliche Homepages zu kreieren.

In mehr als 20 Jahren hat Flash allerdings nicht nur durch Entwicklungen bei HTML, CSS, JavaScript & Co. an Boden und Daseinsberechtigung verloren, es ist vor allem im Sicherheitskontext immer wieder negativ in Erscheinung getreten. Ein Grund dafür ist, dass die Scriptsprache es anfällig für Manipulationen durch Cyberkriminelle gemacht hat. Das Design der Umgebung, die Rechtevergabe im und gegenüber dem System stammen aus einer antiquierten Zeit. Manche erinnern sich vielleicht: das hatte zur Folge, dass nicht nur Lücken bekannt, sondern auch fast monatlich neue Updates veröffentlicht wurden.

Das haben Cyberkriminelle wiederum für sich ausgenutzt, indem sie gefälschte Updates für Flash auf manipulierten Webseiten „angeboten“ haben. Wissend, dass die mittlerweile entnervten Nutzer*innen die Dialoge nur noch abnicken und ihre Administrator- bzw. Root-Passwörter eingeben würden. Bis in die jüngste Vergangenheit wurde so arglosen Anwendern Schadcode „untergejubelt“ und das nicht nur auf Windows Betriebssystemen.

Adobe entschloss sich aus diesen oben genannten Gründen, Flash endgültig einzustellen und seit Dezember 2020 gibt es nicht nur keine Updates mehr. Ab dem 12.01.2021 wird Adobe selbst die Ausführung von Flash blockieren und Webseiten weltweit, die noch Flash eingesetzt haben, lassen sich nun auch nicht mehr nutzen.

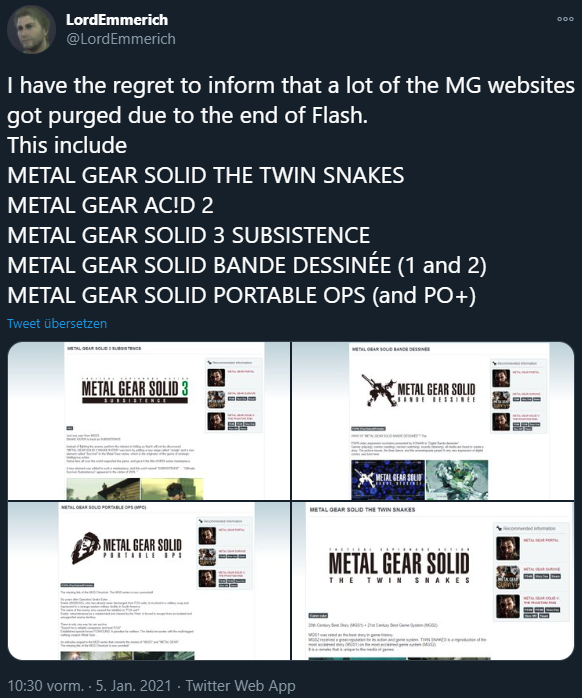

Das Ende von Flash machte auch Schluss mit vielen Fanseiten von Spieleklassikern. Denn sie waren in Flash programmiert.

„Leeloo Dallas – Multipass“

Ein wichtiger Bestandteil moderner Sicherheitsarchitekturen und Vertrauensstellungen zwischen Domänen sind sogenannte (digitale) Zertifikate. Diese identifizieren Webseiten gegenüber dem Browser oder Software gegenüber dem Betriebssystem und manches mehr. Zum Einsatz kommen dabei verschiedene Verschlüsselungsmethoden, damit eine Manipulation oder simple Kopie bestmöglich verhindern werden sollen. Vergleichbar wäre das mit den modernen Personalausweisen mit Chip-Funktion. Die zugrundeliegende Kryptographie hat sich allerdings in den letzten Jahren immer weiterentwickelt. Das musste sie tun, da Cyberkriminelle die wachsende Rechenleistung moderner Prozessoren häufig auch zum Knacken dieser Schlüssel missbraucht haben.

Die Verschlüsselungsmethoden und -tools, wie SHA oder SSL, mussten also aktualisiert werden. Ein wichtiger Bestandteil des Sicherheitskonzepts um digitale Zertifikate ist, dass auch diese ein festes Ablaufdatum haben – ganz genau wie unser Personalausweis. Sie müssen als solche ebenfalls regelmäßig erneuert werden. Das gelingt nicht immer reibungslos und hat Auswirkungen auf Betriebssysteme, Browser und Anwendungssoftware wie etwa Security-Suiten. Je nachdem, wie vorausschauend der Code gestaltet ist, lassen sich Zertifikate oder gleich ganze Kryptographie-Verfahren einfach austauschen oder aktualisieren. In nicht wenigen Fällen verlangt so ein Austausch dann auch die Aktualisierung des Betriebssystems, des Browsers und/oder der Anwendungssoftware. Genau diese Art von Updates bekommen Produkte, deren EOL erreicht ist, nicht mehr.

„Wer unter euch ohne Sünde ist, der werfe den ersten Stein!“

Wir bei ESET sind weder frei von Fehlern noch werfen wir mit Gegenständen oder Steinen . Als Softwareentwickler haben in der Vergangenheit zu spüren bekommen, was es heißt, wenn Betriebssysteme (kurzfristig) verändert werden oder EOL sind, Zertifikate ausgetauscht werden müssen oder ganze Kryptographie-Verfahren eingestellt werden. Daher sind auch wir gezwungen, immer wieder unsere Softwares und deren Code zu aktualisieren. Normalerweise geschieht das über den automatischen Update-Prozess. Allerdings geht das aus technischen Gründen nicht immer. Wer sich einen Überblick darüber verschaffen möchte, wie komplex das Thema „Produktlebenszyklus“ im Kontext der Betriebssysteme und anderer Variablen ist, der ist eingeladen, dieses Schaubild zu betrachten.

Deswegen haben wir eine transparente EOL Policy entwickelt, mit der wir Anwender und Partner in die Lage versetzen wollen, rechtzeitig und gut informiert auf kommende Änderungen zu reagieren. Diese Webseite wird ebenfalls regelmäßig aktualisiert. Das Höchstmaß an Schutz ist nur möglich, wenn alle relevanten Komponenten regelmäßig aktualisiert werden!

„Baby I got your money”

Die Auswirkungen durch das Weiterverwenden von Systemen und Software, die ihr End-of-Life erreicht haben, sind vielfältig. Viele werden erst dann wach, wenn es um die eigene Geldbörse geht.

Wer etwa zum Online Banking Systeme benutzt, die nicht dem „Stand der Technik“ entsprechen, läuft Gefahr, bei Missbrauch sein Geld nicht wiederzubekommen. Die Haftung der Banken endet bei Vernachlässigung der Sorgfaltspflichten der Kunden. Das BGB beschreibt diese in §675v. Die meisten Banken präzisieren zudem den Begriff „Stand der Technik“ durch Passagen wie

„Der Computer des Kunden muss mit einem aktuellen Anti-Virenprogramm und einer Firewall gesichert sein. Ferner müssen regelmäßig Updates für das Betriebssystem, den Browser und dessen Plug-Ins eingespielt werden.“

Die EU-Datenschutzgrundverordnung verlangt ebenfalls den „Stand der Technik“. Hier drohen gegebenenfalls zusätzlich zum Schaden durch Cybercrime zusätzliche Strafzahlungen durch Verstöße „nur“, weil man mit Windows 7 etwa ein Betriebssystem aus dem Jahre 2009 einsetzt.

„Sprich, Freund, und tritt ein“

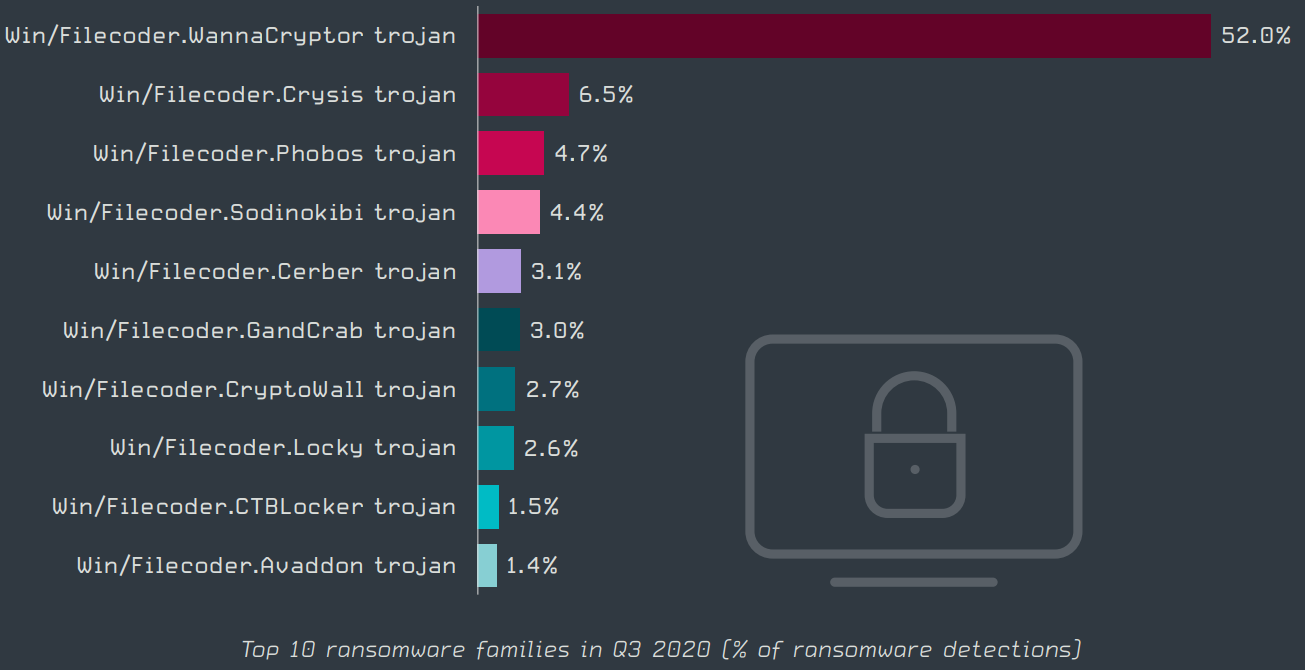

Nicht aktualisierte und veraltete Software im Allgemeinen lädt Kriminelle förmlich dazu ein, die betreffenden Systeme zu infiltrieren. Für die immer noch im Internet verwendeten Windows XP, Vista, 7 & 8 gibt es keinerlei Sicherheitsupdates mehr, selbst wenn die gefundene Lücke noch so groß ist. Schwachstellen in Netzwerkprotokollen, wie EternalBlue und andere, werden auch heute noch massiv genutzt. Der Verschlüsselungstrojaner WannaCry(ptor) ist im letzten Jahr für über die Hälfte aller Ransomware-Infektionsversuche verantwortlich gewesen. Zur Verbreitung nutzt er hauptsächlich allerdings eine bereits längst geschlossene Windows-Lücke. Werden diese Updates und Patches nicht eingespielt, weil es diese schlicht und einfach nicht mehr für meine Version des Systems gibt, erleichtere ich als Anwender nur die Arbeit der Gangster.

Diese Liste ließe sich noch mit Microsoft Office Exploits fortführen, aber das würde den Rahmen des Artikels sicherlich sprengen.

Obwohl die Schwachstelle Eternal Blue in aktuellen Betriebssystemen längst gepatcht wurde, war WannaCry im letzten Jahr immer noch auf Platz 1 der Malware-Bedrohungen.

Fazit

Das Ende von Software oder Betriebssystemen kann verschiedene Gründe haben. Entgegen mancher (Foren-) Meinung ist das Marketing in der Regel dafür jedoch nicht entscheidend, sondern eher Sicherheitsaspekte. Moderne Systeme und Anwendungen bieten die Möglichkeit, bequem und oft automatisch Aktualisierungen, Updates & Patches einzuspielen. Das sollte, egal ob daheim oder im Unternehmenskontext, allen klar sein und entsprechend umgesetzt werden.

End-of-Life bedeutet nicht das Ende aller Tage, aber es kann einen Schrecken ohne Ende verhindern. Das EOL eines Produkts wird zudem meist Jahre im Voraus angekündigt und kann entsprechend vorbereitet werden. Immer und immer wieder ist jedoch die Überraschung groß, wenn „urplötzlich“ das Ende erreicht ist. Das soll dieser Artikel helfen zu verhindern.

Der Leitsatz der 1970er und 1980er Jahre - „Never change a running system (until it never runs again)“ - hat seine Daseinsberechtigung im voll vernetzten und zunehmend digitalisierten 21. Jahrhundert verloren. Man kann also sagen, dass auch er mit sofortiger Wirkung EOL ist!

Weiterführende Informationen:

EOL Policy von ESET

EOL Policy zu Produkten von Microsoft

EOL von Adobe Flash

P.S.: Wer kann alle Zitate und „Entlehnungen“ in den Zwischenüberschriften benennen? Schreibt uns die Lösungen in die Kommentare!